最終更新日:2026年02月13日

INDEX

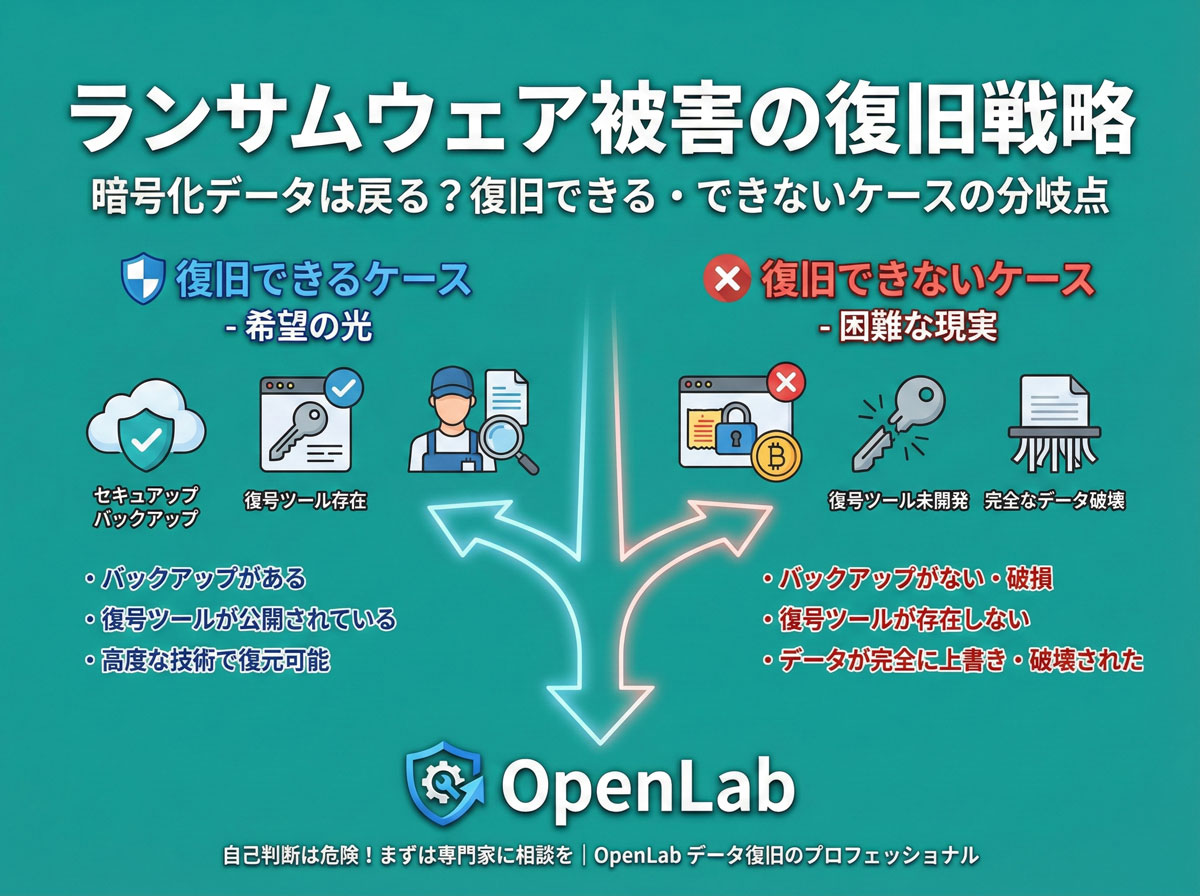

ランサムウェア被害の復旧戦略|身代金は払わずにデータを取り戻せるか?復旧可否の境界線

社内のサーバーや個人のPCにあるファイルが突然開けなくなり、拡張子が書き換えられてしまった。

そしてデスクトップには「データを人質に取った」という脅迫文が……。

ランサムウェアの被害に遭った際、最もやってはいけないのは「パニックになって犯人に連絡すること」です。

現代のランサムウェアは非常に巧妙ですが、「暗号化を解く」以外のアプローチでデータを救出できる可能性が残されています。

この記事では、身代金を支払うリスクと、技術的に復旧できるケース・できないケースの違い、そしてOpenLabが実践する「抜け道」を使った復旧戦略について解説します。

目次

基本戦略:身代金は絶対に支払ってはいけない

まず大前提として、犯人の要求に応じて身代金(ビットコイン等)を支払うことは推奨されません。警察庁やセキュリティ機関も強く警告しています。

支払ってもデータが戻る保証はどこにもない

相手は犯罪者です。お金を受け取った後に「復号キー(元に戻す鍵)」を送ってくる保証はありません。

統計によると、支払った組織のうち約半数はデータを完全には復元できていません。

「キーが送られてきたが、プログラムがバグだらけで動かなかった」「一部のファイルしか戻らなかった」という事例が多発しています。

「カモリスト」に載り、再攻撃されるリスク

一度支払うと、「この組織は金を払う」と認識され、ダークウェブ上の「カモリスト」に掲載されます。

数ヶ月後に別のランサムウェアグループから攻撃を受けたり、さらに高額な要求をされたりする「二重恐喝」のリスクが高まります。

復旧できるケース(生存ルート)

「暗号化されたら終わり」ではありません。以下の条件に当てはまれば、OpenLab等の専門技術でデータを救出できる可能性があります。

1. 「シャドウコピー」が生き残っている

Windowsには、バックアップ機能として「ボリュームシャドウコピー(VSS)」があります。

多くのランサムウェアはこれを無効化・削除しようとしますが、権限不足やプログラムの不備で、削除に失敗しているケースがあります。

この場合、シャドウコピーから「感染する数時間前〜数日前」のデータを丸ごと引き出すことが可能です。

2. 暗号化処理が「中断」されている

大量のファイルを暗号化するには時間がかかります。

感染中にパソコンがフリーズしたり、ユーザーが異変に気づいて強制終了したりした場合、暗号化が中途半端に終わっていることがあります。

HDDの奥深くに、まだ暗号化の手が伸びていないデータが残っている可能性があります。

3. 既知の古いランサムウェアである

数年前に流行した古いタイプのランサムウェアであれば、セキュリティベンダーが作成した「無料の復号ツール」が使える場合があります。

ただし、最新の「LockBit」や「Conti」などの亜種には通用しません。

復旧できないケース(絶望ルート)

残念ながら、以下の状況では「元のファイルを復号する」ことは現代の技術では不可能です。

1. 最新の強力な暗号化(AES/RSA)が完了している

軍事レベルの暗号化方式(AES-256など)で完全にロックされ、かつオンライン上のサーバーと鍵交換が完了している場合。

これを外部から解読するには、スーパーコンピュータでも数億年かかります。

「どんな暗号でも解除します」と謳う業者は詐欺の可能性が高いため注意してください。

2. バックアップごと暗号化・削除された

外付けHDDを繋ぎっぱなしにしていたり、NASをネットワークドライブとして認識させていた場合、それらも全て暗号化の対象になります。

ランサムウェアは「バックアップを破壊すること」を優先的に行うよう設計されています。

3. オンラインストレージも同期されてしまった

DropboxやOneDriveなどで「自動同期」をオンにしていると、PC内で暗号化されたファイルが即座にクラウドへ同期され、クラウド上の正常なファイルが上書きされてしまいます。

(※クラウド側の「履歴機能」で戻せる可能性はあります)

OpenLabのアプローチ:暗号を解かずに救う技術

私たちデータ復旧業者は、ハッカーのように暗号を解読するわけではありません。

「暗号化されていないデータの残骸」をHDDの中から発掘します。

「削除された元データ」を探すカービング法

ランサムウェアの挙動の多くは、「元のファイルをコピー」→「コピーを暗号化」→「元のファイルを削除」という手順を踏みます。

つまり、HDDの空き領域には、「削除されただけの(暗号化されていない)元のファイル」の磁気情報が残っているのです。

OpenLabは、ファイルシステムを通さずにHDD全体をスキャンし、この「元ファイルの痕跡」を拾い集める(カービング)ことで、データを救出します。

感染前の痕跡を徹底的に洗い出す

OSが一時的に作成したテンポラリファイルや、以前のバージョンの履歴など、ウイルスが手を付けていない領域を徹底的に調査します。

フォレンジック(デジタル鑑識)の技術を応用し、使えるデータをパズルのように集めます。

感染時の初動対応マニュアル

被害を最小限に抑え、復旧の可能性を残すための手順です。

- ネットワークから切断する:LANケーブルを抜き、Wi-Fiをオフにする。他のPCへの感染拡大を防ぐ最優先事項です。

- 電源は切らない(スリープもしない):一部のランサムウェアはメモリ上に復号キーを持っています。電源を切るとそれが消えます。そのままの状態で放置してください。

- 外付けメディアを抜く:まだ感染していないバックアップHDDなどがあれば、すぐに取り外して隔離してください。

- 専門家へ相談:再起動やウイルススキャンをせず、OpenLabへご連絡ください。

よくある質問

セキュリティソフトでスキャンしてもいいですか?

おすすめしません。ウイルス本体(exeファイル)が削除されると、「どの種類のランサムウェアか」を特定する手がかりが消え、解析が困難になる場合があります。駆除はデータ救出の後で行うべきです。

社内のPCが複数台感染しました。全部見る必要がありますか?

感染源となったPC(ペイシェント・ゼロ)や、重要なデータが入っているサーバー/NASを中心に解析します。全台診断が理想ですが、コストを抑えるために優先順位をつけて対応することも可能です。

まとめ

- Point

身代金は払わない。払ってもデータが戻る保証はなく、再被害のリスクがある。

- Point

「暗号化解除」は困難でも、「元データの痕跡」を探すことで復旧できる可能性がある。

- Point

感染時はLANを抜き、電源は切らずにそのままOpenLabへ相談を。

ランサムウェア被害は、物理的な故障とは異なる「知能犯」による被害です。

しかし、諦めるのは早いです。OpenLabは、犯罪者が消し忘れたデータの欠片を見つけ出し、お客様の大切な資産を取り戻すための技術を持っています。

まずは無料相談で、復旧の可能性を確認してください。