最終更新日:2026年02月13日

INDEX

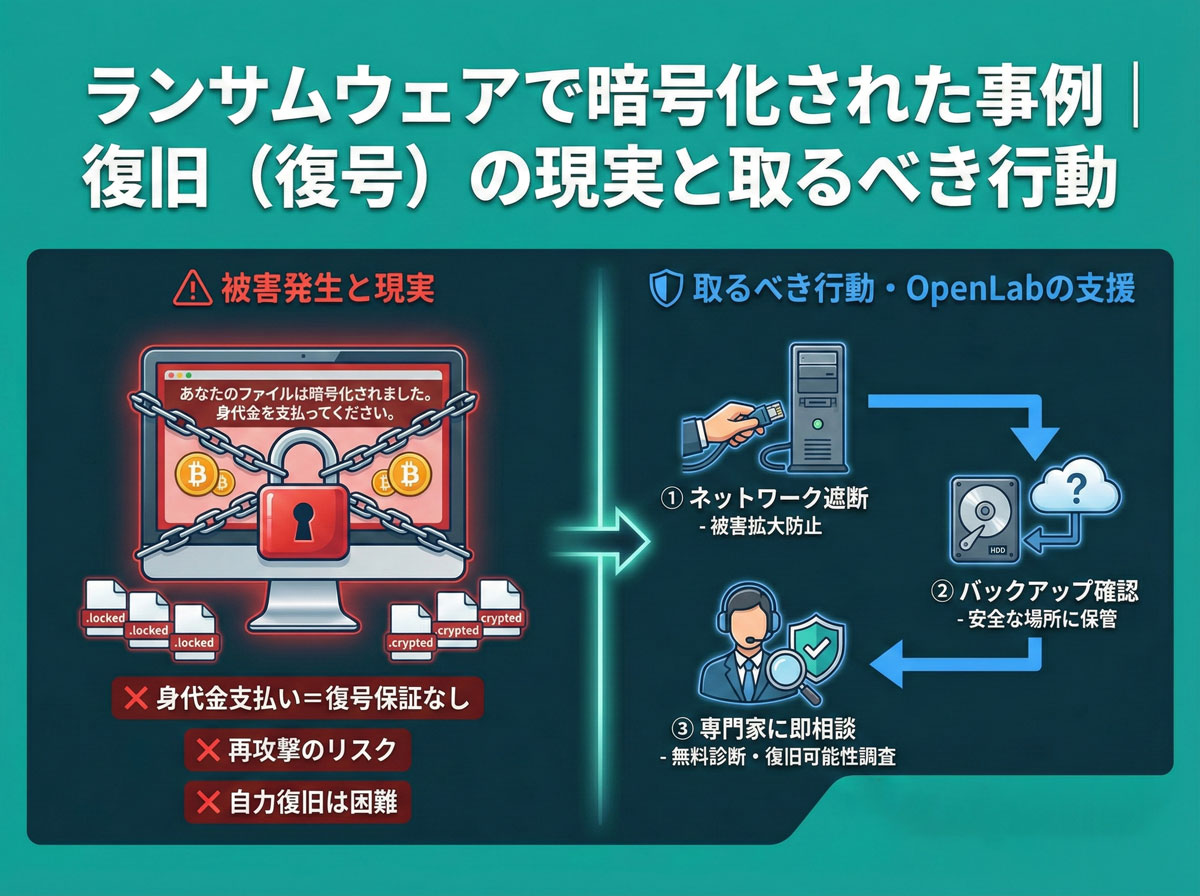

ランサムウェアで暗号化された事例|身代金は払うべき?復旧(復号)の厳しい現実と「抜け道」を探すプロの技術

ある日突然、会社のサーバーや個人のPCにあるファイルが開けなくなり、拡張子が「.locked」「.enc」などに変わっている。

そして画面には「データを人質に取った。元に戻したければビットコインを支払え」という脅迫文が…。

ランサムウェア(身代金ウイルス)の被害は、デジタルな誘拐事件です。

この時、パニックになって犯人に連絡を取ったり、再起動を繰り返したりすると、取り返しのつかない事態になります。

この記事では、実際に起きた被害事例をもとに、「お金を払ってデータが戻ったのか?」という現実と、暗号化された状態からデータを救出するためのOpenLabの技術について解説します。

目次

まず知っておくべき「復号(暗号解除)」の現実

「データ復旧業者なら、暗号を解除する魔法のソフトを持っているのでは?」と思われるかもしれませんが、現実はもっとシビアです。

現代の暗号は「スーパーコンピュータでも解けない」

最近のランサムウェア(LockBit, Ryuk, Contiなど)は、AES-256やRSA-2048といった軍事レベルの暗号化技術を使用しています。

これらを鍵なしで総当たり攻撃(ブルートフォース)で解読しようとすると、世界最高峰のスパコンを使っても数億年かかると言われています。

つまり、「暗号そのものを技術力でこじ開けること」は、OpenLabを含め、世界中のどのセキュリティ企業でも不可能です。

「身代金を払えば戻る」はギャンブル

では、犯人にお金を払えば解決するのでしょうか?

統計によると、身代金を支払ってデータが完全に復元されたケースは約半数以下と言われています。

- 入金確認後、連絡が途絶える(持ち逃げ)。

- 送られてきた復号ツールがバグだらけで動かない。

- 「追加料金」を要求される。

- 数ヶ月後に再度攻撃される(カモリストに載る)。

支払いは犯罪組織への資金提供になるだけでなく、データが戻る保証もない「最悪の選択肢」です。

【実録事例】天国と地獄を分けた対応

実際に起きた被害事例から、正しい対応を学びましょう。

事例A(失敗):300万円払ったが、半分しか戻らず…

- 被害:中小企業のファイルサーバーが感染。顧客データが開けなくなった。

- 対応:業務停止を恐れ、犯人の要求通りビットコインで約300万円相当を送金。

- 結果:復号キーは送られてきたが、一部の大型データベースファイル(SQL)で復号に失敗し、破損して開けなかった。犯人に問い合わせても無視され、結局バックアップのない直近3ヶ月分のデータを失った。

事例B(成功):支払いを拒否し、OpenLabで「原本」を発掘

- 被害:デザイン事務所のNASが感染。過去の作品データが全て「.enc」になった。

- 対応:支払いを拒否し、OpenLabにHDDを持ち込み。

- 結果:OpenLabの解析により、ウイルスが「暗号化する前に作成した一時ファイル」や、Windowsの機能である「シャドウコピー(バックアップ)」の生き残りを発見。

暗号化された現行ファイルは捨てて、これらの「隠れたバックアップ」を抽出することで、9割以上のデータを復旧できた。

感染時に絶対やってはいけない「3つのNG」

ランサムウェアに気づいた瞬間、あなたの行動一つで「復旧の抜け道」が塞がれてしまうことがあります。

NG 1. ネットワークに繋ぎっぱなしにする

ランサムウェアはネットワークを通じて他のPCやNASに感染を広げます。

気づいたら即座にLANケーブルを抜き、Wi-Fiをオフにしてください。

これは被害拡大を防ぐための初動として最も重要です。

NG 2. パソコンの電源を切る・再起動する

一部のランサムウェアは、メモリ(RAM)上に復号キーや作業データを一時的に保持していることがあります。

電源を切るとメモリの内容が消え、解析の手がかりが失われる可能性があります。

そのままの状態で(スリープ等はせず)、ネットワークだけ切断して専門家に相談するのがベストです。

NG 3. ウイルス対策ソフトで駆除(スキャン)する

「ウイルスを消さなきゃ!」と焦ってスキャンをしてはいけません。

セキュリティソフトがウイルス本体(exeファイルなど)を隔離・削除してしまうと、「どの種類のランサムウェアか」を特定できなくなり、復旧ツールの選定が困難になります。

また、ウイルスファイル自体に復号のヒントが含まれていることもあります。駆除はデータの救出が終わってからで遅くありません。

OpenLabの解決策:暗号を解かずにデータを救う

私たちは「真正面から暗号を解読する」という不可能な戦いは挑みません。

HDDの深層に残された「暗号化されていないデータの欠片」を探し出します。

「シャドウコピー」と「未割り当て領域」の捜索

ランサムウェアは、まずWindowsのバックアップ機能「シャドウコピー」を削除しようとします。

しかし、プログラムの不具合や権限不足で、削除に失敗しているケースが多々あります。

OpenLabは専用ツールで隠れたシャドウコピーを掘り起こし、そこから感染前のデータを復元します。

感染前の「削除データ」をカービング復元

ランサムウェアの挙動は、多くの場合「元のファイルをコピー」→「コピーを暗号化」→「元のファイルを削除」という手順を踏みます。

つまり、HDD上には「削除されただけの(暗号化されていない)元のファイル」がデータ痕跡として残っているのです。

これを「カービング」という技術で拾い集めることで、身代金を払わずにデータを救出できる可能性があります。

料金と期間:定額59,800円〜で調査可能

ランサムウェア対応は、一般的なデータ復旧とは異なる「デジタルフォレンジック(調査解析)」の領域を含みますが、OpenLabは明確な料金体系で対応します。

| プラン | 料金(税込) | 対応内容 |

|---|---|---|

| データ抽出プラン | 59,800円 | シャドウコピー探索、カービング復元。 ※暗号化されていないファイルの救出。 |

| フォレンジック調査 | 別途見積 | 感染経路の特定、流出有無の調査、証明書発行。 ※法人様向け、保険適用対応可能。 |

※完全成功報酬制です。有効なデータが見つからなかった場合、費用は0円です。

よくある質問

無料の復号ツールがあると聞きましたが?

「No More Ransom」などのサイトで、古いランサムウェア用の復号ツールが公開されています。しかし、攻撃者も日々進化しており、新しいランサムウェアには対応していないことがほとんどです。ツールを試すこと自体は否定しませんが、原本のデータを改変しないよう、必ずクローン(複製)を作ってから試してください。

感染したHDDをそのまま送っても大丈夫ですか?

はい。OpenLabの解析環境は外部ネットワークから遮断されており、感染が広がることはありません。むしろ、お客様の方で無理に駆除や操作を行わず、そのままの状態でお送りいただくのが最も復旧可否の目安を高めます。

まとめ

- Point

身代金を払ってもデータが戻る保証はない。資金源になるだけ。

- Point

「暗号解除」は不可能でも、「元データの痕跡」を探すことは可能。

- Point

OpenLabなら、フォレンジック技術を用いて、見えないバックアップを発掘。

画面に脅迫文が表示された時の恐怖は計り知れませんが、犯人の言いなりになる必要はありません。

「暗号化された」=「データが消えた」わけではありません。

犯人と交渉する前に、まずはOpenLabにご相談ください。技術の力で、正当なデータの取り戻し方を提案します。